Микросхема шифрования OEM

Что ж, **OEM-шифровальные микросхемы**… Как бы это сказать… В последнее время вокруг них столько шума. И часто встречается ощущение, что все просто, как будто это стандартная деталь. Но это не всегда так. Во всяком случае, мой опыт показывает, что нюансов хватает, и не все производители одинаково надежны. Хотелось бы поделиться некоторыми наблюдениями, возникшими в процессе работы с различными проектами. Речь не о глубоком анализе криптографии, а скорее о практических аспектах выбора и интеграции, о том, на что стоит обратить внимание, чтобы не нарваться на неприятности. И да, я не собираюсь вдаваться в подробности о конкретных алгоритмах, это не предмет этого разбора.

Обзор: Зачем нужны и что нужно знать

Итак, зачем вообще нужны **OEM-шифровальные микросхемы**? Коротко говоря, для внедрения шифрования в устройства, где разработчику нет желания или возможности заниматься разработкой криптографического ядра с нуля. Это может быть все, от защищенных платежных терминалов до промышленных контроллеров. Преимущества очевидны: экономия времени, ресурсов, снижен риск ошибок и уязвимостей в реализации. Но тут же возникает вопрос – как выбрать правильного поставщика и микросхему, чтобы обеспечить надежную защиту?

При выборе важно понимать, какие требования предъявляются к безопасности. Для чего будет использоваться шифрование? Какие угрозы существуют? Какой уровень защиты необходим? Нужна ли поддержка определенных стандартов, например, AES, RSA или ECC? Эти вопросы нужно задать себе в первую очередь.

Основные типы и характеристики

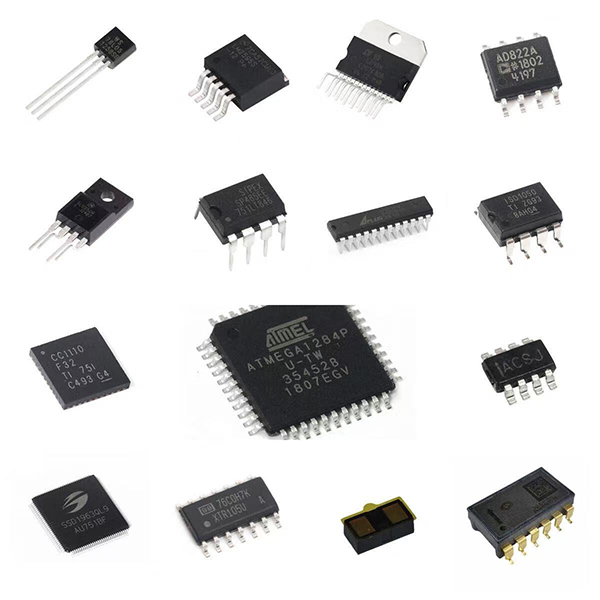

Существуют разные типы **OEM-шифровальных микросхем**. Одни ориентированы на низкое энергопотребление (для мобильных устройств), другие – на высокую производительность (для серверов или промышленных приложений). Еще есть микросхемы, специализирующиеся на конкретных задачах, например, на защите ключей или на реализации определенных криптографических протоколов.

Ключевые характеристики, на которые стоит обратить внимание: поддерживаемые алгоритмы шифрования, производительность (скорость шифрования и дешифрования), энергопотребление, наличие аппаратной защиты от подделки, температурный диапазон, а также поддержка сертификации (например, соответствие требованиям безопасности PCI DSS).

Я помню один случай, когда нам подсунули микросхему, заявленную как AES-128, а при проверке выяснилось, что она поддерживает только AES-128 с очень странными, неоптимальными параметрами. Потратили кучу времени и ресурсов, пока выяснили эту нестыковку. Этот опыт научил меня всегда тщательно перепроверять характеристики и проводить собственные тесты.

Защита от клонирования и подделок

К сожалению, на рынке встречаются и подделки. Не стоит экономить на защите от клонирования и подделок. Желательно, чтобы у поставщика были сертификаты соответствия и подтверждение подлинности микросхем.

Иногда производители предлагают специальные методы защиты, например, использование уникальных идентификаторов или криптографических ключей, привязанных к конкретному устройству. Это значительно усложняет процесс клонирования и повышает уровень безопасности.

Проблемы интеграции и совместимости

Не всегда интеграция **OEM-шифровальных микросхем** происходит гладко. Могут возникать проблемы с совместимостью с используемой аппаратной платформой, с необходимостью написания специализированного драйвера или с настройкой параметров шифрования.

Я сталкивался с ситуацией, когда микросхема, которая теоретически должна была работать с нашей платой, просто отказывалась функционировать. Оказалось, что у нее был специфический набор требований к тактовой частоте и напряжению питания, которые не соответствовали параметрам нашей платы. Пришлось переделывать схему питания и переписывать драйвер. Потеряли несколько недель разработки.

Важно заранее изучить документацию по микросхеме и проверить совместимость с используемой аппаратной платформой. И, конечно, предусмотреть время на отладку и тестирование.

Реальные примеры применения

Сфера применения **OEM-шифровальных микросхем** очень широка. Например, в платежных терминалах они используются для защиты данных банковских карт, в промышленных контроллерах – для защиты данных от несанкционированного доступа, в смартфонах и ноутбуках – для шифрования всего диска.

У нас был проект по разработке защищенного маршрутизатора. Мы использовали **OEM-шифровальные микросхемы** для реализации шифрования трафика и защиты от атак типа 'человек посередине'. Это позволило значительно повысить уровень безопасности устройства.

Еще один интересный пример – использование **OEM-шифровальных микросхем** в системах электронного голосования. Шифрование данных голосования гарантирует конфиденциальность и целостность результатов выборов.

Выбор поставщика и надежность

Найти надежного поставщика **OEM-шифровальных микросхем** – задача не из легких. Важно обращать внимание на репутацию компании, наличие сертификатов, условия гарантии и технической поддержки. Желательно выбирать поставщиков с опытом работы на рынке и хорошей репутацией среди других разработчиков.

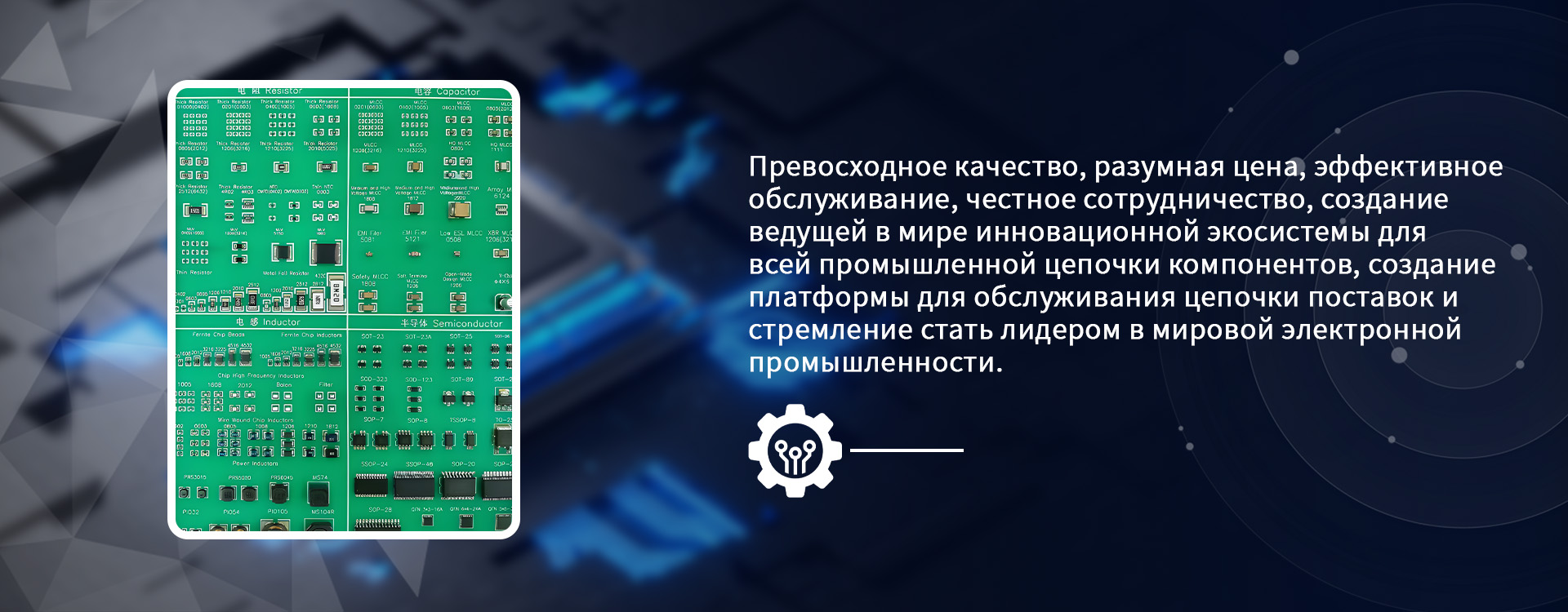

ООО Чунцин Госинь Электроникс (https://www.guoxindianzi.ru) – компания, с которой мы работаем уже несколько лет. Они предлагают широкий ассортимент **OEM-шифровальных микросхем** и всегда готовы предоставить техническую поддержку. Конечно, всегда есть риски, но у них довольно прозрачная политика и хорошие отзывы.

В заключение хочу сказать, что **OEM-шифровальные микросхемы** – это мощный инструмент для повышения уровня безопасности устройств. Но для достижения максимальной эффективности важно правильно выбрать микросхему и поставщика, а также тщательно спланировать интеграцию.

H3: Особенности выбора микросхем для IoT устройств

При применении **OEM-шифровальных микросхем** в рамках проектов, связанных с интернетом вещей (IoT), стоит учитывать специфические требования к энергопотреблению. IoT устройства часто работают от батарей, поэтому важно выбирать микросхемы с минимальным энергопотреблением в режиме активного и пассивного ожидания.

Кроме того, для IoT устройств важна безопасность как в плане защиты данных, так и в плане защиты от несанкционированного доступа к устройству. Это может включать в себя аппаратную защиту от подделки, использование уникальных идентификаторов и криптографических ключей, привязанных к конкретному устройству, а также возможность дистанционного обновления прошивки.

Например, в наших последних проектах по разработке датчиков для умного дома мы используем микросхемы, специально предназначенные для работы в режиме низкого энергопотребления. Эти микросхемы позволяют нам значительно увеличить срок службы батареи устройств, что является ключевым фактором для удобства пользователей.

H3: Сравнение различных алгоритмов шифрования

Выбор алгоритма шифрования – это критически важный шаг при проектировании защищенной системы. Каждый алгоритм имеет свои сильные и слабые стороны, и выбор подходящего алгоритма зависит от конкретных требований к безопасности и производительности.

AES (Advanced Encryption Standard) – это наиболее распространенный алгоритм симметричного шифрования, который обеспечивает высокий уровень безопасности и производительности. Он широко используется в различных приложениях, от защиты данных на жестких дисках до шифрования сетевого трафика.

RSA (Rivest–Shamir–Adleman) – это алгоритм асимметричного шифрования, который используется для обмена ключами и цифровых подписей. Он обеспечивает высокий уровень безопасности, но имеет более низкую производительность по сравнению с AES.

ECC (Elliptic Curve Cryptography) – это современный алгоритм асимметричного шифрования, который обеспечивает высокий уровень безопасности при меньшей длине ключа по сравнению с RSA. Он особенно подходит для использования в ограниченных по ресурсам устройствах, таких как мобильные телефоны и IoT устройства.

Соответствующая продукция

Соответствующая продукция